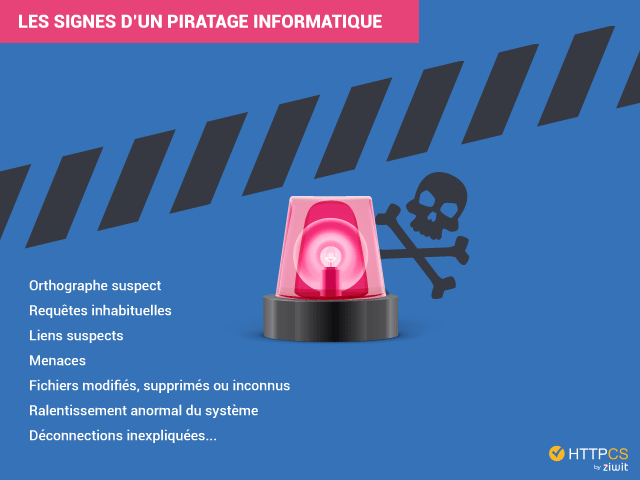

Le Site Web Nuage-De-Coton.com A Subi Un Piratage Informatique. La modification de l’apparence d’un site Web par un pirate informatique est connue sous le nom de défiguration du site Web. Et si vous étiez la cible d’une cyberattaque ? Déconnectez le serveur d’Internet, sauvegardez les preuves, déposez une plainte, trouvez et corrigez les failles de sécurité…

Notre tissu le plus léger et le plus moelleux à ce jour fait partie de la collection Cloud Cotton, créée uniquement avec du coton turc de la plus haute qualité et lavée en vêtement pour un maximum de douceur et de solidité des couleurs. Une couverture pour bébé a été construite à partir de ce matériau car il est si doux. Pour en savoir plus, visitez.

Pendant des années, vous avez entendu des rumeurs sur Parachute. Les clients ont été ravis de voir à quel point il était doux et bien fait. Tout le monde aime la literie, les peignoirs, la qualité de tout et à quel point tout est bien ajusté. Et toi? Vous n’avez pas encore tiré un coup de feu. Quel est le mal à essayer ? Soyez assuré que tous les contes, le battage médiatique et le battage autour de Parachute sont absolument mérités – le plus grand des meilleurs, en d’autres termes. Incroyablement, la collection Parachute Cloud Cotton est la collection la plus douce et la plus confortable de la firme. Sérieusement. Il est possible de choisir parmi trois couleurs différentes pour la collection de literie en coton Cloud. Le blanc est un match fantastique pour n’importe quelle teinte dans l’espace. Smoke and Blush est un gris bicolore frais qui semblerait parfaitement à l’aise à Winterfell, tandis que Steel and Smoke est une rose douce. Les deux teintes sont à double face. Si vous voulez un choix plus luxueux, le Cloud Cotton Quilt comprend un molleton à quatre plis et est encore plus moelleux que le Classic Quilt de la société. La housse de couette ajoute de la texture et de la couleur. Les couvre-oreillers sont luxueusement moelleux, et nous utiliserions même la couverture pour bébé comme couverture si nous devions le faire.

Qu’elle est la définition de website defigurement ?

La défiguration du site Web se produit lorsqu’un pirate informatique modifie la conception d’un site Web, le rendant systématiquement noir, blanc ou incluant des déclarations, des photos, des logos ou des vidéos sans rapport avec l’objectif initial du site Web. site, ou même une brève déclaration comme « possédé » ou « piraté ».

L’indicateur extérieur qu’un site Web a été piraté et que l’attaquant a obtenu les autorisations nécessaires pour modifier son contenu est la défiguration. Lors d’un assaut, le site est souvent rendu inutilisable, entraînant des pertes immédiates de revenus et de productivité. De plus, parce que la défiguration est visible publiquement, elle indique que l’attaquant a pu prendre le contrôle du serveur et ainsi potentiellement accéder à des données sensibles (personnelles, bancaires, commerciales, etc.) : cela a un impact direct sur l’image du propriétaire du site et crédibilité auprès de ses utilisateurs, clients, utilisateurs, partenaires, actionnaires et autres.

Comment se défendre contre une attaque en ligne ?

Appliquez régulièrement et systématiquement les mises à jour de sécurité au système d’exploitation et aux applications installées sur vos serveurs.

Fermez tous les ports inutiles et autorisez uniquement les adresses des ordinateurs requis à accéder aux services de gestion du site via un pare-feu correctement configuré.

Vérifiez régulièrement les fichiers journaux de votre pare-feu pour toute tentative d’intrusion, ainsi que les journaux de vos serveurs exposés pour les vérifications de mot de passe inhabituelles en particulier.

Vérifiez que les mots de passe sont suffisamment difficiles et qu’ils sont mis à jour régulièrement, ainsi que ceux établis par défaut sont détruits s’ils ne sont pas modifiés rapidement.

Sensibiliser les utilisateurs à l’importance de ne jamais partager les informations d’authentification et d’administration des éléments d’accès avec un tiers non reconnu (ingénierie sociale, phishing, etc.)

La liste des noms des personnes ayant des autorisations d’administrateur sur le serveur ne doit pas être conservée dans un emplacement facilement accessible.

Que doit faire une personne défigurée ?

Déconnectez le PC infecté d’Internet si possible. Pour cela, décrochez le câble réseau Ethernet de votre ordinateur ou de votre serveur, ou désactivez la connexion Wi-Fi de votre appareil.

Le Site Web Nuage-De-Coton.com A Subi Un Piratage Informatique.

2. Conservez la preuve : si vous envisagez de déposer une réclamation, essayez de récupérer ou faites récupérer par un professionnel les preuves (fichiers journaux (logs) de votre pare-feu, serveur proxy et serveurs). Ceux qui ont été blessés et devraient être rendus accessibles aux enquêteurs Si nécessaire, faites une capture d’écran de votre écran. Maintenir le(s) atteint(s) Dans le cadre de l’enquête d’attaque, ces objets pourraient donner des « traces » du cybercriminel. Dans le cas d’autres procédures, il pourrait potentiellement être utilisé comme preuve légale.

3. Faites une copie complète de la mémoire de la machine de l’attaquant (copie physique). Effectuez la même procédure sur tous les appareils concernés. Si vous ne pouvez pas produire une copie physique de l’équipement endommagé, rendez les disques durs accessibles aux enquêteurs car ils seront précieux dans leurs enquêtes.

4. Identifiez les éléments sensibles : essayez d’identifier ou de faire identifier tous les éléments sensibles (bases de données, etc.) qui ont pu être copiés ou supprimés. Vous devez signaler l’événement à la CNIL si le serveur impacté détenait des données personnelles et que l’incident a entraîné une violation de données personnelles mettant en danger la vie privée des personnes concernées. Un cas de défiguration entraînant une fuite, une manipulation et/ou une indisponibilité de données est considéré comme une violation de données personnelles par la CNIL.

5. Identifiez ou faites-leur identifier le vecteur qui a permis à l’attaquant de prendre le contrôle de l’ordinateur : il s’agit de déterminer comment et par quelles méthodes l’attaquant a pu prendre le contrôle du système. L’utilisation par un cybercriminel d’un mot de passe d’administration trop simple ou par défaut qui n’aurait pas été modifié, une faille dans la configuration du site qui a permis de le saisir, l’utilisation d’une faille de sécurité souvent connue et non corrigée, etc. sont les cas les plus fréquemment rencontrés.

6. Déposez plainte au commissariat ou à la brigade de gendarmerie avec laquelle vous avez une relation. Vous pouvez également déposer une plainte écrite auprès du procureur de la République de la juridiction judiciaire en laquelle vous avez foi, avec tous les justificatifs dont vous disposez.

Si vous êtes un particulier, vous pouvez être assisté gratuitement dans cette démarche par un organisme France Victimes en appelant le 116 006 (appel et service gratuits), la ligne d’aide aux victimes du ministère de la Justice. De 9 h à 19 h, sept jours sur sept, le service est disponible.

7. Corrigez toutes les failles de sécurité et changez tous les mots de passe : Une fois que vous avez récupéré l’accès au système concerné, corrigez toutes les failles de sécurité (voir tous nos conseils pour gérer efficacement vos mises à jour) et changez tous les mots de passe. mot de passe (toutes nos directives de gestion des mots de passe) avant de le ressaisir sur Internet pour empêcher personnes malveillantes de regagner l’accès.

8. Contactez votre hébergeur : si votre site Web piraté est hébergé par un hébergeur, contactez-le pour voir quelles mesures il peut prendre pour résoudre le problème.

9. Si nécessaire, faites appel à des spécialistes qualifiés. Sur www.cybermalveillance.gouv.fr/diagnostic, vous trouverez des spécialistes de la cybersécurité susceptibles de pouvoir vous aider.

Un defacement 1, defacement 1, smear 1, 2 ou defigurement 1, 2 (de l’anglais defacement) est une modification involontaire de l’apparence d’un site Web après qu’il a été piraté. En conséquence, il s’agit d’une sorte de prise de contrôle de sites Web assistée par un pirate informatique.

Les dégradations sont créées par l’utilisation de défauts dans une page Web, le piratage de l’accès administrateur ou simplement une vulnérabilité dans le système d’exploitation du serveur Web. Les pages Web dégradées sont souvent simplement dégradées sur la page principale. La perte de données n’est pas toujours la conséquence d’une falsification des données.

Le terme anglais “deface” est dérivé de l’ancien mot français “desfacer”.

Comment appelle-t-on cette catégorie d’attaques informatiques de sites Web ?

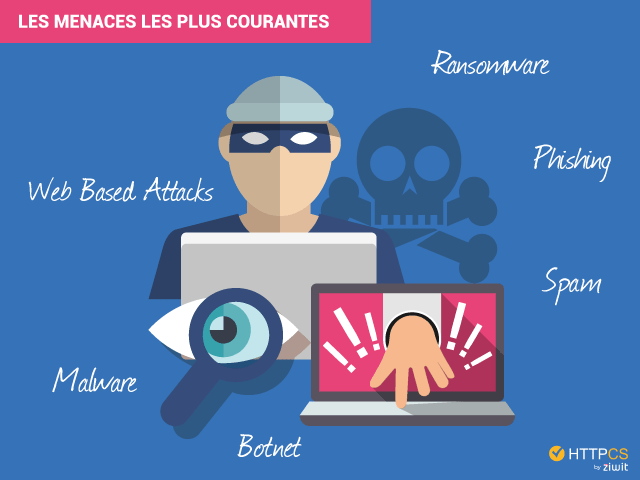

Une attaque contre des systèmes ou des infrastructures ou des réseaux informatiques, ou même contre un seul ordinateur personnel, peut-être la cible d’une cyberattaque, qui peut utiliser une gamme de stratégies pour voler, altérer ou détruire des données ou des systèmes. Une attaque par déni de service est une sorte de cyberattaque qui interdit à un site Web ou à une application de répondre aux requêtes des utilisateurs. Cependant, plutôt qu’une seule machine, l’attaque est lancée à partir de plusieurs machines hôtes qui ont été infectées par des logiciels malveillants contrôlés par l’attaquant.

Contrairement à d’autres formes d’attaques, il n’y a pas d’incitation financière directe pour les pirates qui se livrent à des attaques par déni de service. Le fait de faire tomber un site Web ou un service procure une certaine satisfaction à certains pirates. Alternativement, l’attaquant aura un avantage considérable si un concurrent possède la ressource ciblée. L’utilisation d’attaques par déni de service (DoS) peut faire tomber un système pour lancer une attaque plus complexe. La pratique du détournement de session est l’un des exemples les plus courants de cette méthode.

Pour énumérer quelques-unes des attaques DDoS et DoS les plus souvent observées, il y a les inondations SYN, les attaques par rebond, le ping de la mort et les botnets, pour n’en citer que quelques-uns. Un attaquant profite de la poignée de main d’initiation de session TCP en profitant de l’espace tampon utilisé. Dans cette attaque, une petite file d’attente de traitement sur le système cible est submergée de demandes de connexion provenant de l’ordinateur de l’attaquant. Pourtant, la machine de l’attaquant ne répond pas lorsque le système cible le fait. Pendant que le système cible attend la réponse de l’attaquant, il commence à expirer, ce qui le conduit à planter ou à devenir inutilisable lorsque sa file d’attente de connexion se remplit de nouvelles connexions.

Comment appelle-t-on ce type de hacker ?

Les cybercriminels spécialisés dans le piratage des systèmes informatiques et le contournement des fonctionnalités de sécurité déclarées des logiciels sont connus sous le nom de crackers (comme la protection contre la copie). Ils peuvent être divisés en hackers “chapeau noir” et pirates “chapeau gris”. Les crackers sont des pirates informatiques spécialisés dans le piratage des systèmes informatiques et le contournement des soi-disant protections de sécurité des logiciels pour accéder aux données (telles que la protection anti-copie). Selon leurs antécédents, il peut s’agir de hackers “chapeau noir” ou “chapeau gris”.

Les “cracks” sont des outils qu’il développe pour contourner les mesures de sécurité logicielles telles que la protection contre la copie ou le shareware (qui nécessite des clés d’enregistrement).

Un codebreaker est un cryptanalyste spécialisé dans le décryptage des codes cryptographiques et est souvent désigné comme tel.

L’auteur de cet article est préoccupé par le concepteur des fissures.

.. Cracker a été inventé en 1985 en réponse à l’utilisation du terme hacker, jugé inapproprié lors de son introduction. En 1981-1982, une tentative a été faite pour développer WORM en utilisant la même méthode, mais elle a échoué. La RFC -1392, publiée en 1993, définit un cracker comme quelqu’un qui tente d’acquérir un accès non autorisé à un système informatique par des méthodes de force brute. Gary Scott Malkin maintient ce langage dans la spécification RFC-19835 (1996). Cependant, bien que les pirates se fassent concurrence, un pirate est limité en ce sens qu’il ne peut utiliser que l’une des tactiques à sa disposition pour accéder à un système informatique. Cependant, les crackers ont rapidement été rétrogradés à un certain type de hacker, celui qui est généralement mais pas nécessairement un membre de la pègre.

Quelle est la méthode de piratage la plus utilisée ?

Selon le FBI, le phishing est la tactique de piratage la plus utilisée dans le monde. Le concept fondamental est d’assumer l’identité d’une entreprise, d’une institution financière ou d’un organisme gouvernemental pour obtenir des informations personnelles (coordonnées bancaires, mots de passe, etc.).

Le phishing est la méthode d’attaque la plus couramment utilisée par les pirates. L’idée centrale de l’usurpation d’identité consiste à utiliser l’identité d’une entreprise, d’une institution financière ou d’un organisme gouvernemental pour accéder à des informations personnelles (coordonnées bancaires, mots de passe, etc.). Il est courant que les cybercriminels utilisent cette stratégie en envoyant des e-mails de phishing en tant que représentants de votre fournisseur de téléphonie, de l’Internal Revenue Service ou de votre institution financière. Si vous n’êtes pas sûr de quoi que ce soit, ne cliquez sur aucun des liens ou photos contenus dans l’e-mail. Vérifiez que l’adresse e-mail de l’expéditeur est la même que celle que vous utilisez souvent pour garantir un message légitime. Aucune organisation respectable ne vous demandera jamais vos coordonnées bancaires par e-mail ; au lieu de cela, toutes les transactions seront effectuées via une plateforme en ligne sécurisée. Selon la définition du dictionnaire de ransomware, un programme informatique malveillant crypte les données et exige de l’argent en échange de leur décryptage et de leur diffusion. Pour décrypter les informations sur votre ordinateur, une rançon est demandée, et une clé est délivrée en échange. Ils peuvent même vous menacer de divulguer des informations privées en ligne, ce qui est particulièrement vrai s’ils ont obtenu des photographies ou des vidéos explicites d’eux-mêmes. Semblable au phishing, les pirates utilisent de faux e-mails pour obtenir des informations personnelles de victimes sans méfiance. Soyez à l’affût des communications suspectescations et prenez l’habitude de sauvegarder régulièrement vos données sur un disque dur externe ou une clé USB pour plus de sécurité. Les pirates peuvent prendre le nom d’un réseau bien connu (café, centre commercial, etc.) pour construire un réseau wifi public gratuit et non crypté. En revanche, quiconque tente de se connecter à cette connexion informatique court le risque de se faire voler ses informations numériques par des cybercriminels. Pour éviter de vous faire berner par de faux réseaux wifi, renseignez-vous auprès de la direction de l’établissement (barman, bibliothécaire, réceptionniste, vendeur, etc.) pour savoir si le réseau est légitime ou non. Ce réseau wifi particulier ne doit jamais être utilisé pour installer une mise à jour des paris. Comme indiqué précédemment, vous courez également le risque de vous faire pirater les informations de votre compte bancaire si vous utilisez ces réseaux pour effectuer des transactions. Enfin,